Los ataques digitales a usuarios y organizaciones están al orden del día: tan solo en México, se registraron 1607 ataques cibernéticos semanales durante el primer trimestre de 2023 y en España se producen 40.000 ataques cada día. Estas acciones negativas también se les conoce como ingeniería social y sus diferentes versiones atentan contra la información confidencial y la privacidad tanto de personas como empresas.

Descubre cómo puedes proteger la seguridad web de tu empresa

Aprende estrategias y medidas importantes para salvaguardar la seguridad de tu sitio web empresarial y proteger los datos sensibles de posibles amenazas.

Descargar ahora

Todos los campos son obligatorios.

Por fortuna, así como existen riesgos, también hay soluciones. En este contenido, revisamos todo lo que necesitas saber acerca de los ciberataques y la maneras en que las organizaciones pueden blindarse ante ellos.

Qué es la ingeniería social

La ingeniería social es una técnica de manipulación diseñada por hackers que busca engañar a los usuarios para que expongan información privada o confidencial como contraseñas y cuentas bancarias, así como para que permitan descargas ocultas de malware, las cuales tienen el propósito de controlar los procesadores o dispositivos.

Cuál es el objetivo de la ingeniería social

El objetivo de la ingeniería social se puede clasificar en engañar, chantajear o intimidar a las personas para obtener un beneficio económico, en la mayoría de los casos. Para hacerlo, los ciberdelincuentes se aprovechan del desconocimiento o descuido de los usuarios.

También, en ocasiones, la ingeniería social puede hacer blanco a personas en puestos clave en el gobierno, empresas, medios comunicativos u organizaciones. En su caso, el propósito de los ataques es vulnerar la seguridad o acceder a información clasificada, ya sea gubernamental, empresarial o de interés social.

Los fines de esta práctica también se pueden entender del siguiente modo:

- Obtención de información privada: contraseñas, números de tarjetas e información personal.

- Obtención de acceso a sistemas gubernamentales, empresariales o de organizaciones sin fines de lucro.

- Coerción para que las personas realicen depósitos bancarios.

Dónde se aplica la ingeniería social

La ingeniería social se utiliza para vulnerar el derecho a la privacidad de las personas en el ámbito personal, gubernamental y corporativo.

Suele aplicarse a través de los siguientes canales:

- Teléfono

- Encuestas por vía remota o presencial

- Mensajería instantánea

- Correo electrónico

- Redes sociales

Qué tipos de ingeniería social hay

- Phishing o suplantación de identidad

- Vishing y Smishing

- Robo de desvío

- Pretextar

- Baiting

- Quid pro quo

- Honey Trap o Trampa de miel

- Abrevadero

- Dispositivos maliciosos

- Concursos falsos

Para mala fortuna de las compañías y usuarios, existen muchos tipos de ingeniería social que ponen en riesgo su información. Todos con la misma intención: causar daño y obtener algo a cambio. Estos son los más comunes:

1. Phishing o suplantación de identidad

El phishing es uno de los ataques más usuales de ingeniería social, el cual ocurre cuando los ciberdelincuentes se hacen pasar por marcas, bancos o instituciones de confianza para intentar manipular a los usuarios a fin de que les faciliten datos como accesos y contraseñas o que descarguen software malicioso o de extorsión. Entre sus variantes se encuentran:

- Pescador de phishing: es el uso de cuentas de servicio al cliente falsas en redes sociales.

- Spear phishing: son ataques dirigidos a compañías o usuarios específicos.

- Caza de ballenas: no apunta a usuarios promedio, sino que busca engañar a ejecutivos comerciales de alto nivel como directores ejecutivos o directores financieros.

Este delito se vale de correos electrónicos fraudulentos que afirman ser una fuente confiable. Con este engaño, las personas buscan obtener datos confidenciales como nombre completo, fecha de nacimiento o número de cuenta, los cuales suelen verificar la identidad del usuario. Ante el desconocimiento o descuido de la gente, estos ciberdelincuentes consiguen robar su información privada.

2. Vishing y Smishing

A diferencia del phishing, que es un ataque realizado directamente por correo electrónico, este tipo de ingeniería social usa la voz y el texto para intentar hacer un robo de información.

En el caso del vishing, el ciberdelincuente intenta engañar al usuario para que revele información confidencial o le dé acceso a su computadora u otro dispositivo por teléfono. Para conseguirlo, el estafador asusta, intimida o amenaza a la víctima para obtener lo que quiere. Es un tipo de ataque muy común y los más afectados suelen ser los adultos mayores.

Por su lado, el smishing emplea las mismas técnicas que el phishing y el vishing, pero vía mensajes de texto.

3. Robo de desvío

Este ciberataque se enfoca en repartidores o mensajeros para hacer que viajen a un destino incorrecto y entreguen el paquete a la persona equivocada. Este se realiza de forma cibernética mediante el robo de datos confidenciales, después de engañar a las víctimas para que envíen o compartan la información que el estafador indique.

4. Pretextar

El pretextar es una técnica que consiste en la creación de un escenario falso, donde la víctima se siente obligada a cooperar bajo falsos pretextos (de allí su nombre). Por ejemplo, un estafador puede hacerse pasar por un policía, auditor o algún alto mando de una organización para intimidar a otra persona y obligarla a compartir la información confidencial solicitada.

5. Baiting

El baiting también es muy usual. Mediante este crimen, los atacantes logran que las víctimas brinden información confidencial a cambio de un regalo. Por ejemplo, un usuario puede ver en su correo electrónico un mensaje en el que le prometen un artículo gratis o una tarjeta de descuento a cambio de responder una sencilla encuesta o llenar un formulario.

Cuando el usuario acepta, este suele ser redirigido a un sitio web falso, donde le solicitan dar su correo electrónico y contraseña y bajo este engaño entrega sus datos de acceso. Luego del ciberataque, los ladrones usan esos datos para enviar algún software malicioso.

6. Quid pro quo

En el Quid pro quo o «Algo por algo» (por su significado en latín), el estafador se hace pasar por algún miembro de una empresa para engañar a un empleado con el fin de obtener accesos internos.

Por ejemplo, un atacante puede hacerse pasar por un técnico del departamento de TI y llamar a las extensiones de la compañía para ofrecer soporte. Esta persona intenta este engaño hasta que encuentra a alguna persona que requiere apoyo. Luego, se muestra atento y confiable para que el trabajador no sospeche y entregue sus accesos con la ilusión de que arreglarán su problema.

7. Honey Trap o Trampa de miel

Este ataque utiliza las emociones de las víctimas, pues su objetivo es comenzar una relación sentimental en la que puedan persuadir a las personas de compartir datos confidenciales o pagar grandes sumas de dinero.

8. Abrevadero

Este ataque ocurre cuando un ciberdelincuente infecta los sitios web que visitan con regularidad sus objetivos, para lograr que, al momento en que el usuario inicie sesión o proporcione sus datos de acceso, este consiga robarlos para violar su red o instalar un virus troyano que le permita acceder a ella.

9. Dispositivos maliciosos

Esta práctica se define por el uso de un dispositivo físico, como una USB, en equipos de cómputo. El gadget infectado recolecta la información de las personas que utilizan el ordenador para acceder a sus cuentas y aplicaciones.

10. Concursos falsos

Las llamadas para notificar que una persona ha ganado un concurso son muy comunes. El objetivo de esta práctica es conseguir datos personales. También se le conoce como farming, que en específico implica el uso de llamadas telefónicas recurrentes para recolectar información.

Ejemplos de ingeniería social

- Correo electrónico de phishing

- Trampa de miel en app de citas

- Extorsión por WhatsApp

- El virus I Love You

- BEC

- Concursos en redes sociales

1. Correo electrónico de phishing

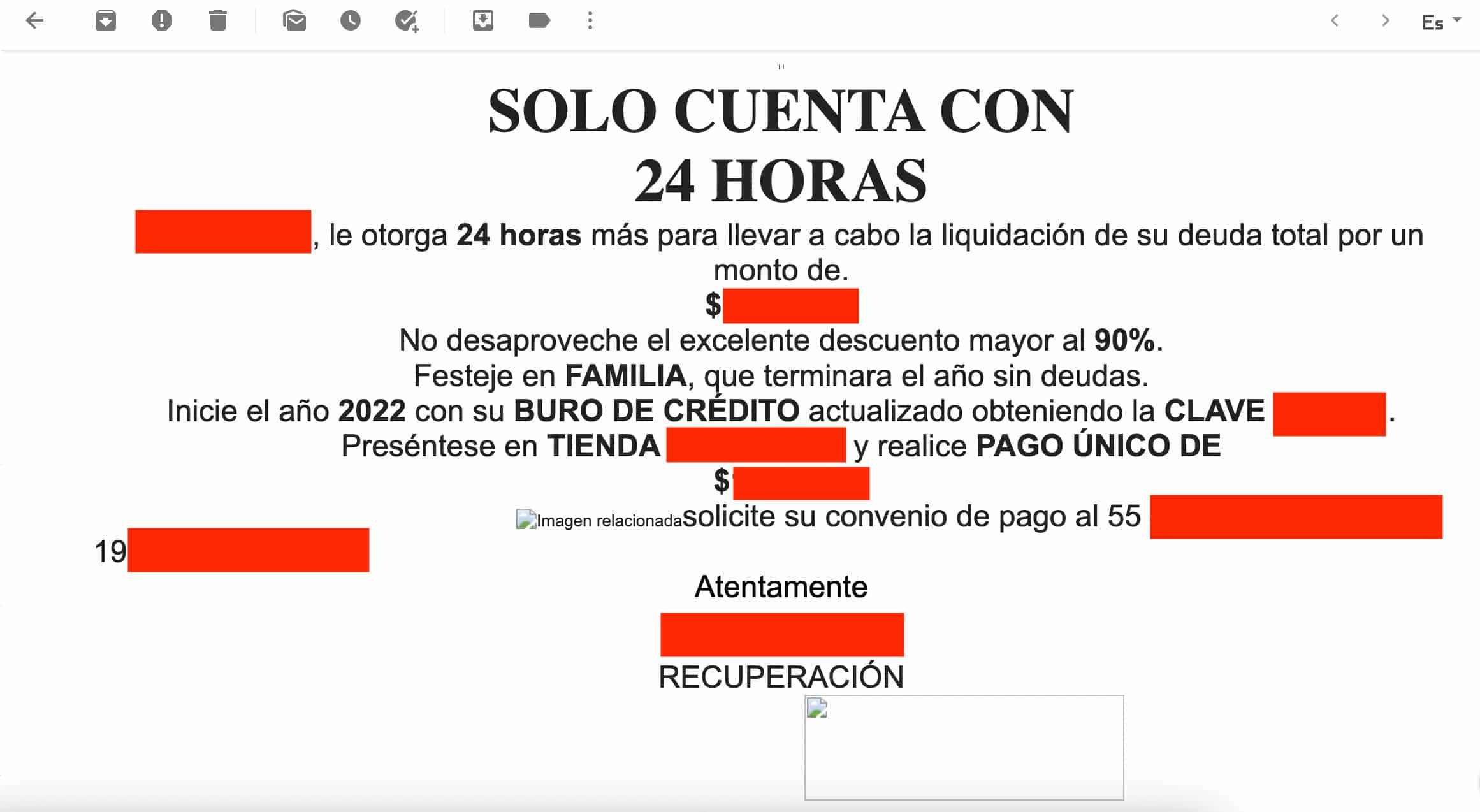

Este tipo de phising es el más común. Este está dirigido, por lo general, a usuarios promedio. Como muestra, aquí te presentamos un email en el que se invita a una persona a liquidar una supuesta deuda con una tienda departamental. Sin embargo, los atacantes lo que quieren lograr es que la persona marque preocupada al número proporcionado para que entregue su información personal.

Los mensajes de correo electrónico de tipo phishing suelen tener factores que los identifican: usan un lenguaje intimidatorio, suelen tener cacografías o errores en su diseño; los logotipos de las empresas por las que se hacen pasar tienen una mala calidad o son diseños viejos, que las compañías dejaron de usar hace mucho. Además, la cuenta de correo no proviene de alguna institución oficial.

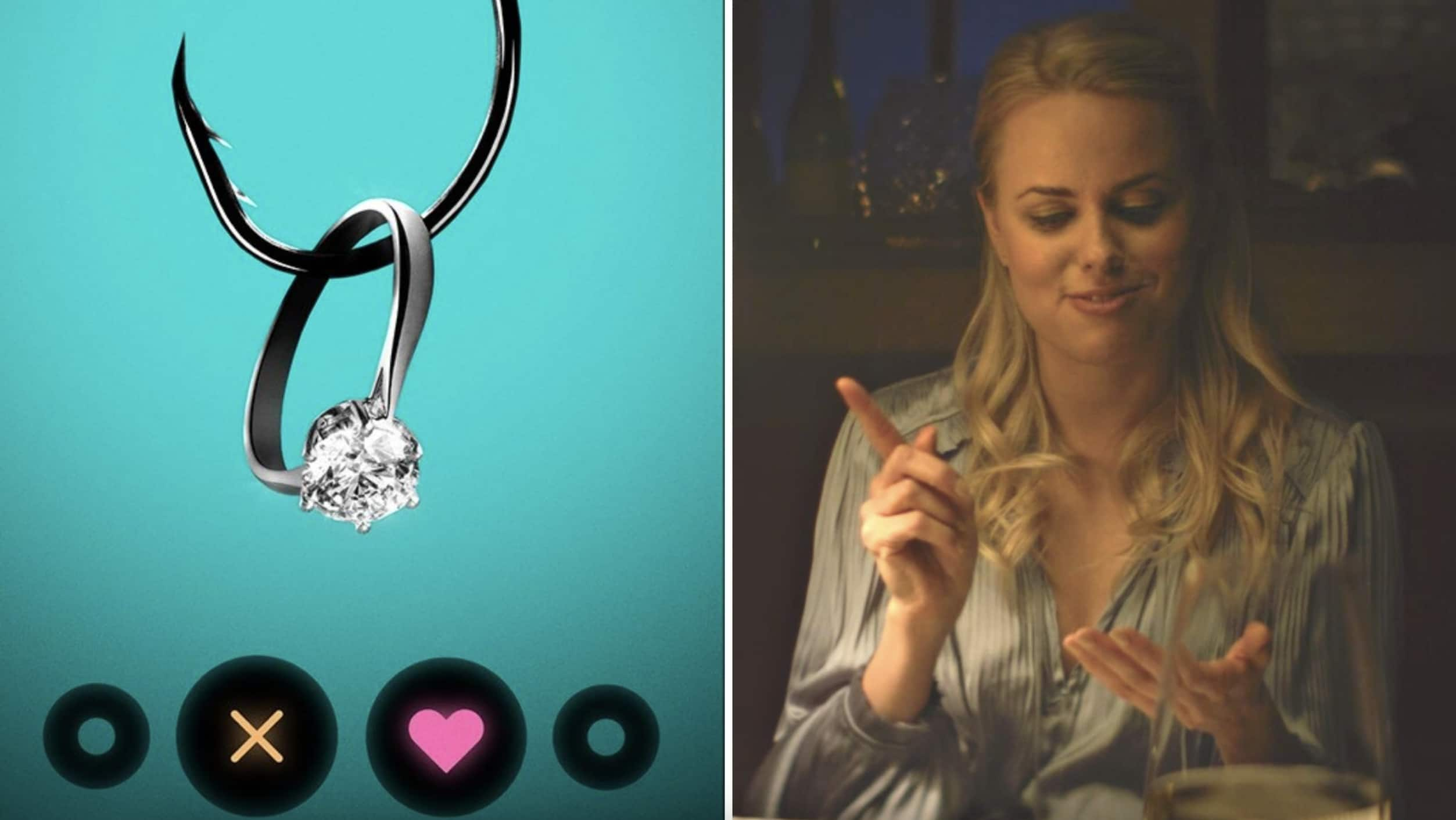

2. Trampa de miel en app de citas

Si has visto el documental de Netflix «El Estafador de Tinder», sabes perfectamente hacia dónde vamos con este ejemplo. Esta producción sigue el caso de 3 mujeres que fueron estafadas por un hombre que conocieron en la aplicación de citas Tinder.

Con historias muy similares, este delincuente se hacía pasar por el hijo de un millonario y, tras un cierto tiempo de conquista y persuasión, convencía a sus víctimas para que le dieran grandes sumas de dinero. Este tipo de ataques también son recurrentes: solo en 2021, estos estafadores recaudaron alrededor de 600.000 USD en EE.UU.

Imagen de Univisión

3. Extorsión por WhatsApp

El portal especializado WABetainfo alertó sobre una nueva forma de extorsión de tipo smishing en la plataforma de mensajería WhatsApp. Esto ocurre cuando un estafador manda el siguiente mensaje: «Lo siento, ¿quién eres? Te encontré en mi lista de contactos» y, si la persona decide contestar, el atacante intenta continuar la conversación para ganar su confianza y obtener los datos personales de la víctima.

Las preguntas son muy normales y pueden ser tomadas como cualquier conversación en la que conoces a alguien. Por ejemplo, te interrogan con un tono amable e inocente para averiguar cuál es tu nombre, edad y ocupación. Los objetivos del ataque son lograr que la víctima comparta sus cuentas de redes sociales, para así obtener más información y fotografías.

Imagen de El Ceo

4. El virus I Love You

En el año 2000, el virus I Love You infectó millones de equipos de cómputo alrededor del mundo. Este gusano, como se le conoce en el argot informático, llegaba a través del correo electrónico, en forma de una carta de amor adjunta al mensaje, el cual invitaba al usuario a leer dicho mensaje.

De acuerdo con Rishika Desai, autora en Tech Wonders, el virus «fue inventado en 2000 por un residente en Manila llamado Onel De Guzman. Toda la motivación detrás de la creación del malware era robar las credenciales de los usuarios y tener acceso a internet, dadas las malas condiciones económicas de Onel».

Una vez ejecutado el archivo del virus, señala Rishika, este se esparcía a toda la lista de contactos de correo electrónico, autorreplicándose a una velocidad increíble. A tal punto que, en ese año, hubo una especie de brote de pánico en torno a la seguridad del correo electrónico.

Este tipo de virus sigue siendo muy popular. Hoy, la alfabetización digital nos ha enseñado a no hacer clic en correos de destinatarios que parecen sospechosos. Sin embargo, las técnicas de ingeniería social cada vez son más sofisticadas y crean la impresión de familiaridad o urgencia en el asunto de un correo desconocido. Además, los hackers se aprovechan de algunos rasgos psicológicos comunes, como la curiosidad, la dificultad para decir no y la confianza que genera la tecnología, debido a su masificación y uso cotidiano.

Imagen de Tech Wonders

5. BEC

BEC es una práctica que utiliza herramientas de ingeniería social para vulnerar la seguridad de las empresas.

De acuerdo con la Interpol, «los delincuentes penetran en sistemas de correo electrónico o emplean tácticas de ingeniería social para obtener información sobre sistemas de pago corporativos y, posteriormente, engañan a empleados para que realicen transferencias a sus cuentas bancarias».

Una de las formas más eficientes para protegerse de este tipo de ataques es no acceder a solicitudes de pago urgentes o sospechosas. Asimismo, es esencial que mantengas a los equipos de adquisiciones, ventas y licitaciones al tanto de este engaño, puesto que, con ello, reduces el riesgo de un ataque.

La Interpol recomienda las siguientes medidas de prevención:

- Activar el filtro de spam en el correo electrónico empresarial.

- Contratar un servicio de un antivirus para todos los ordenadores de la compañía.

- Tener cuidado con ordenadores personales o dispositivos móviles desde los que se accede a las cuentas empresariales.

- Rotar las contraseñas de correo electrónico y hacer inicio de sesión en dos pasos.

- Evitar redes no seguras en espacios públicos.

Como empresa, lo idóneo es que inviertas en recursos de seguridad y capacitación para disminuir la probabilidad de sufrir un ataque de este tipo.

Imagen de Interpol

6. Concursos en redes sociales

Los concursos en redes sociales son una estrategia de marketing popular, empleado por marcas, influencers e instituciones. El problema es que resulta muy sencillo falsificar estas dinámicas para obtener datos personales o dinero.

Los concursos falsos en redes sociales pueden tener la forma de:

- Mensajes directos desde un perfil falso que te animen a participar y a hacer clic en un enlace malicioso.

- Actualizaciones de tu software desde sitios no oficiales de un proveedor de servicios, con el pretexto de haber ganado un sorteo.

- Dinámicas en redes sociales que invitan a la gente a compartir datos personales, como el número de WhatsApp.

Imagen de Joshua Hoehne en Unsplash

En cualquiera de sus modalidades, la ingeniería social puede resultar en el robo de información sensible e incluso en el chantaje. Para identificar un concurso falso en redes sociales, lo más recomendable es rastrear la información del concurso directamente en la página de la empresa, institución, organización sin fines de lucro o influencer que supuestamente lo está organizando.

Qué es un ataque de ingeniería social

Un ataque de ingeniería social es el proceso que lleva a cabo un ciberdelincuente para obtener a cambio algo de sus víctimas. Por ejemplo, acceso a cuentas personales, bancarias o corporativas, robo de información personal o confidencial o la creación de software malicioso para hacer un daño interno en la red.

El primer paso de este tipo de ciberdelito es la investigación previa que el estafador realiza sobre sus objetivos. Si la víctima es una empresa, el hacker hará un reconocimiento profundo de toda la estructura organizacional, las operaciones internas y las maneras en que se comunican sus empleados.

Un ciberdelincuente pone mucha atención en el comportamiento y los patrones de los diferentes trabajadores de las compañías (desde los de primer nivel hasta los directivos). Con ello, se asegura de obtener información sobre las redes sociales y el análisis, tanto online como offline, de los usuarios. Cuando el atacante termina de recabar todos esos detalles, empieza a estructurar su plan para acceder a información personal o causar algún daño a la red interna de la empresa.

Cómo protegerse de la ingeniería social

- Utilizar autenticación multifactor

- Establecer filtros altos de spam

- Usar VPN

- Mantener los software actualizados

- Monitorear constantemente los sistemas y redes

- Utilizar WAF basado en la nube

1. Utilizar autenticación multifactor

Es importante que las cuentas en línea tengan como protección algo más que una contraseña. La autenticación multifactor añade capas de seguridad para verificar la identidad al acceder a una cuenta. Estos factores pueden ser huellas dactilares, reconocimiento facial o códigos temporales enviados al dispositivo móvil privado. De esta manera, impedirá que cualquiera acceda a la cuenta o que, al menos, le cueste más.

2. Establecer filtros altos de spam

Si bien todos los servicios de mensajería de correo electrónico tienen activada la bandeja de spam, lo mejor es verificar que su nivel de funcionamiento sea alto para evitar que correos maliciosos inunden la bandeja de entrada principal. Recuerda revisar de forma constante que los mensajes reales o importantes no caigan ahí por error.

3. Usar VPN

Una red privada virtual (VPN) evita que cualquier persona que quiera acceder a la red principal de alguien más lo consiga. Estos servicios facilitan un túnel privado y encriptado para cualquier conexión de internet utilizada. Así, no solo la conexión está protegida, sino también los datos y la información personal, puesto que se vuelven anónimos e imposibles de rastrear. Esto es funcional hasta para las navegaciones en donde se utilizan cookies de terceros.

4. Mantener los software actualizados

Cuando un software se mantiene actualizado con sus nuevas versiones, este se mantiene protegido y garantiza las correcciones de seguridad esenciales para resguardar su información. No obstante, al retrasarse u omitirse se deja un hueco de seguridad que los ciberdelincuentes pueden utilizar para atacar y aprovechar esta vulnerabilidad.

5. Monitorear constantemente los sistemas y redes

También es importante que los sistemas tengan un monitoreo las 24 horas del día, sobre todo aquellos que albergan información confidencial. Para eso son los escaneos, tanto externos como internos, que sirven para encontrar vulnerabilidades en la red. Asimismo, este proceso puede identificar dominios falsos y eliminarlos al instante para evitar una infracción de la información.

6. Utilizar WAF basado en la nube

Un Web Application Firewall (WAF) basado en la nube ofrece más protección que un firewall convencional, pues está diseñado para garantizar la máxima protección contra los ataques de ingeniería social. Estos pueden monitorear aplicaciones o sitios web con regularidad para buscar anomalías o malos comportamientos. En caso de detectar algo negativo, bloquea los ataques al instante y emite alertas sobre cualquier intento de instalación de malware.

Nunca hay que dar por hecho que jamás se sufrirá un ataque de ingeniería social, ya que existen muchas variantes enfocadas en diferentes objetivos: un empleado, un usuario de redes sociales o hasta el director de una prestigiosa compañía. Lo mejor es mantenerse alerta y pensar antes de dar un clic o compartir información confidencial a cualquier persona, sea por el medio que sea.